马上注册,结交更多好友,享用更多功能,让你轻松玩转社区。

您需要 登录 才可以下载或查看,没有账号?注册

×

2.4 功能验证

<!-- 如何验证成功集成、步骤描述+截图。如果涉及的 CI/CD,最好可以提供简单的运行示例 -->

-

登录极狐GitLab

-

选择 Okta 登录

-

账户验证成功后会自动跳转回 GitLab Your work 页面,否则需要验证 Okta 用户后跳转。

-

查看账户设置

3. 常见问题

3.2 Geo Secondary login by SAML redirect to Primary Site

注意:Geo 环境中 SSO 配置仅配置在主站点,从站点配置无效。

3.3 Configure GitLab to use multiple SAML IdPs

参考配置如下:

gitlab_rails['omniauth_allow_single_sign_on'] = ['saml', 'saml_2'] # 需要配置的 SSO idPs 的合集

gitlab_rails['omniauth_providers'] = [

{

name: "saml", # omniauth_allow_single_sign_on 参数列表中需要指定此名称

label: "Okta_Main",

args: {

name: 'saml' # 此名称需要和上一级的 name 相同

strategy_class: 'OmniAuth::Strategies::SAML', # 必须要指定这个参数,否则无法识别SAML登录

assertion_consumer_service_url: "https://<gitlab external url>/users/auth/saml/callback",

idp_cert_fingerprint: "<SHA1 (formatted) fingerprint>",

idp_sso_target_url: "https://xxx/sso/saml",

issuer: "https://<gitlab external url>",

name_identifier_format: "urn:oasis:names:tc:SAML:2.0:nameid-format:persistent",

}

},

{

name: "saml_2", # omniauth_allow_single_sign_on 参数列表中需要指定此名称

label: "Okta_Slave",

args: {

name: 'saml_2' # 此名称需要和上一级的 name 相同

strategy_class: 'OmniAuth::Strategies::SAML', # 必须要指定这个参数,否则无法识别SAML登录

assertion_consumer_service_url: "https://<gitlab external url>/users/auth/saml_2/callback", # saml_2 需要和 name 保持一致

idp_cert_fingerprint: "<SHA1 (formatted) fingerprint>",

idp_sso_target_url: "https://xxx/sso/saml",

issuer: "https://<gitlab external url>",

name_identifier_format: "urn:oasis:names:tc:SAML:2.0:nameid-format:persistent",

}

}

]

# 所有 idPs 的 issuer 必须保持一致,assertion_consumer_service_url 的域名保持一致

4. 推荐阅读

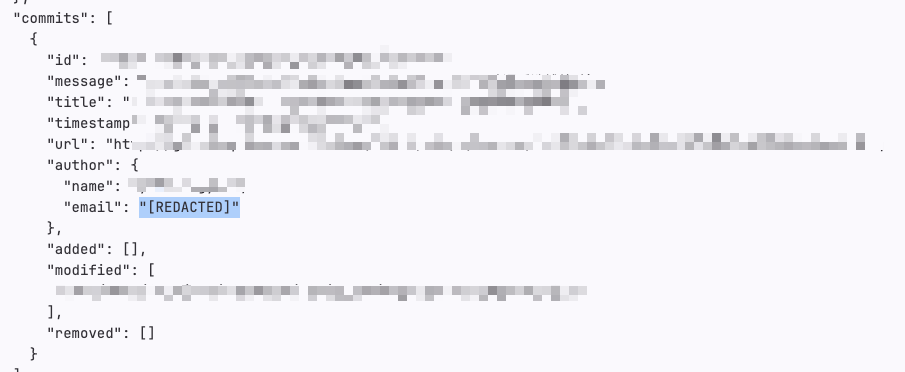

|  webhook中设置邮箱可见83 人气#CI/CD

webhook中设置邮箱可见83 人气#CI/CD 项目从GitlabCE 迁移到GitlabEE后,在EE上查155 人气#其他

项目从GitlabCE 迁移到GitlabEE后,在EE上查155 人气#其他 镜像仓库镜像方向的选择1524 人气#安装配置

镜像仓库镜像方向的选择1524 人气#安装配置 gitlab-jh:18.7.1 配置阿里云 OSS 对象存储808 人气#安装配置

gitlab-jh:18.7.1 配置阿里云 OSS 对象存储808 人气#安装配置 关注公众号

关注公众号 添加专业顾问

添加专业顾问